Rakovsky Stanislav's blog

Positive-minded reverse engineer & malware researcher

© 2019 - 2023 Rakovsky Stanislav

© 2019 - 2023 Rakovsky Stanislav

Article about forgering metadata on PyPI.org

PHDays 12 + Python Conf++ about ways how threat actors forge their packages metadata

Webinar about securing yourself from malicious python packages

UPD 9 feb: An article on habr

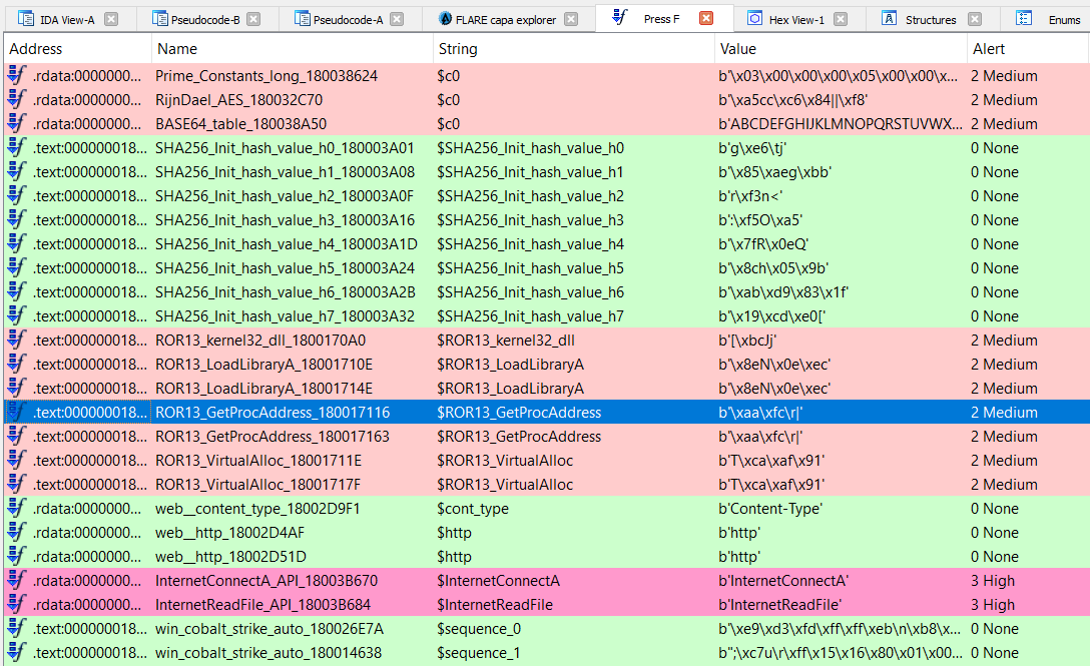

THE OFFZONE 2022 speech about threat actors trying to infect developers in Python Package Index.

I was a speaker at spbctf summer 2021 meetups with brief talk about currently available static methods for analysis executable files that will be helpful in CTF/MA reverse process.

A link to youtube (ru) - Currently unavailable.

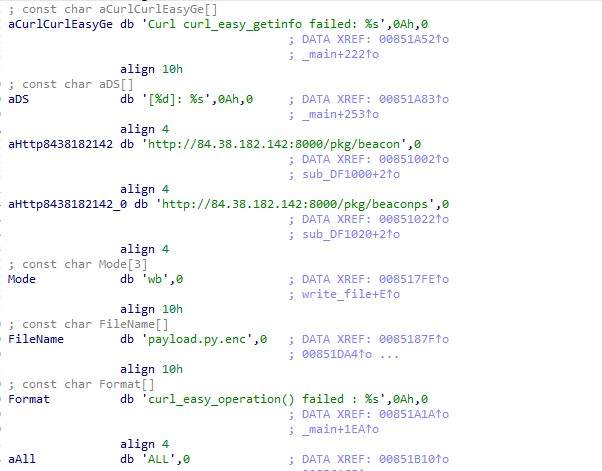

THE STANDOFF 2021 speech about multifunctional backdoor Forest Keeper. It belongs to Chinese APT group that targets Russia.

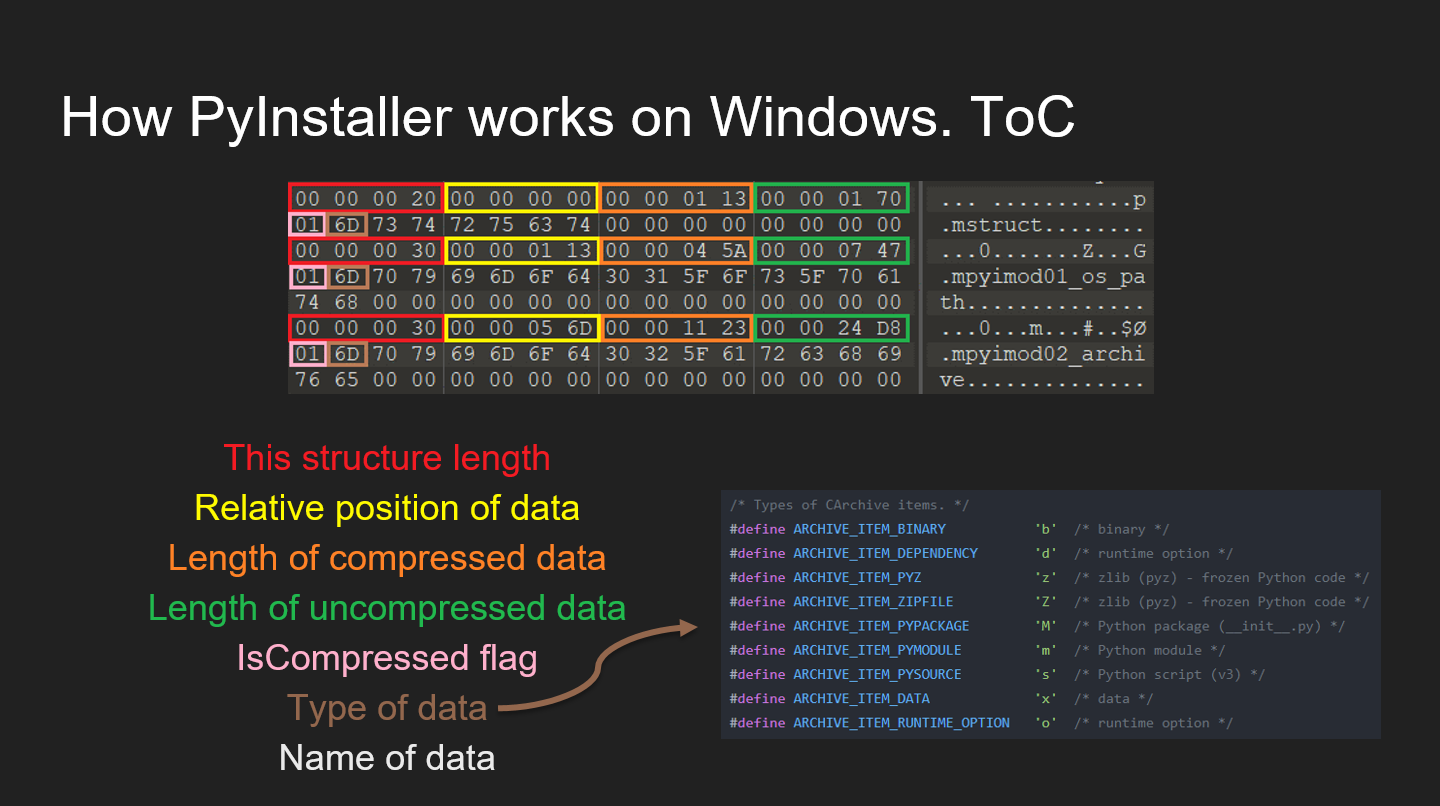

I reviewed the trends of 2020 and 2021 in the use of PyInstaller in malware. I provided statistics on the versions used, analysis of mechanisms for gaining persistence in the system, data theft, encryption, and communication with C&C. Special attention to obfuscation and how to deal with it.

Recourses from my PHDays 10 speech.

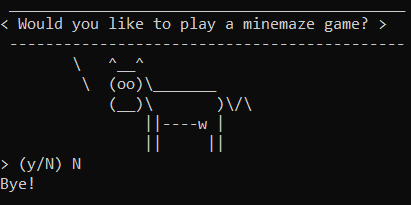

В этот раз нас ждали очень интересные таски, часть из которых была подготовлена SPbCTF.

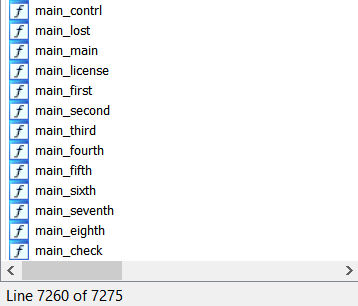

В этом году было 8 задач:

Под катом - разбор второй, шестой, седьмой и восьмой задач.

Судя по тому, как именуются задачи, есть пять вариантов - по одному на каждый день, с разными флагами.

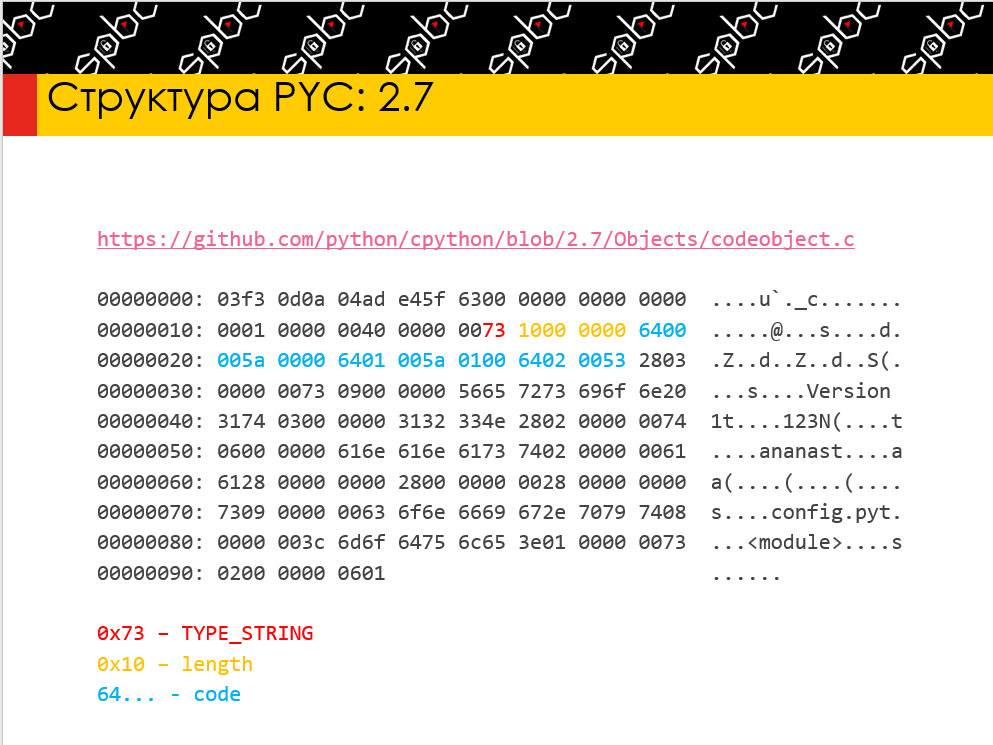

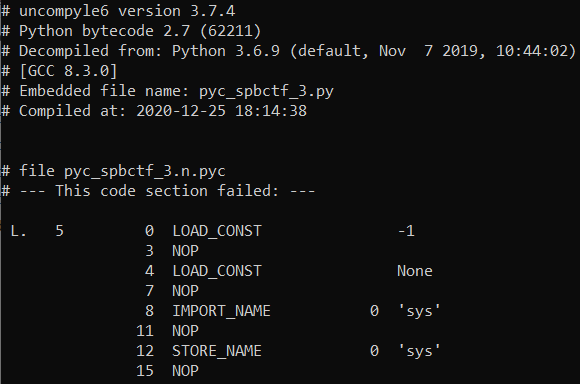

I was a speaker at spbctf NY 2020 meetups with my research about possibilities of reverse PYC (compiled python) files, paths how to obfuscate it to complicate the work of reverse engineers, hehe. And, finally, how to investigate obfuscated pycs.

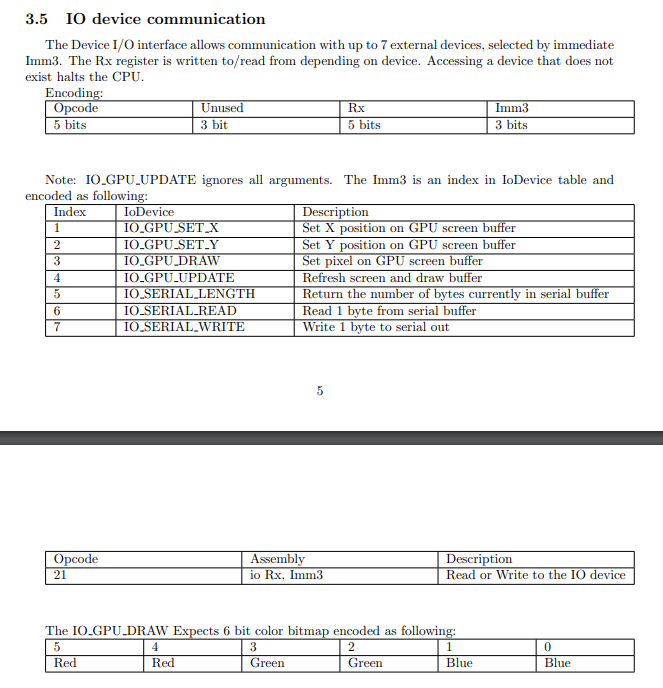

Writeup on APC6969 - 8-bit architecture made by archercreat.

Let’s write our full-pledged architecture implementation :)

Райтап на одну из самых комплексных задач отборочного этапа:

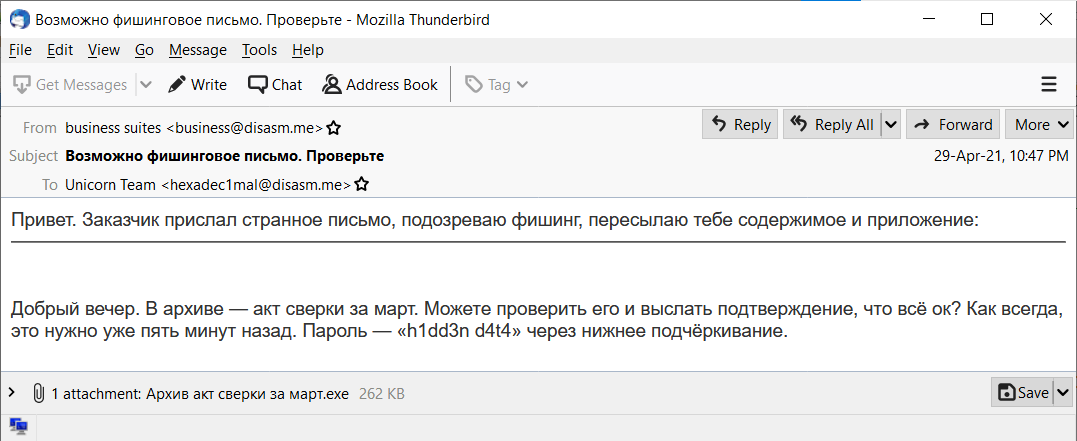

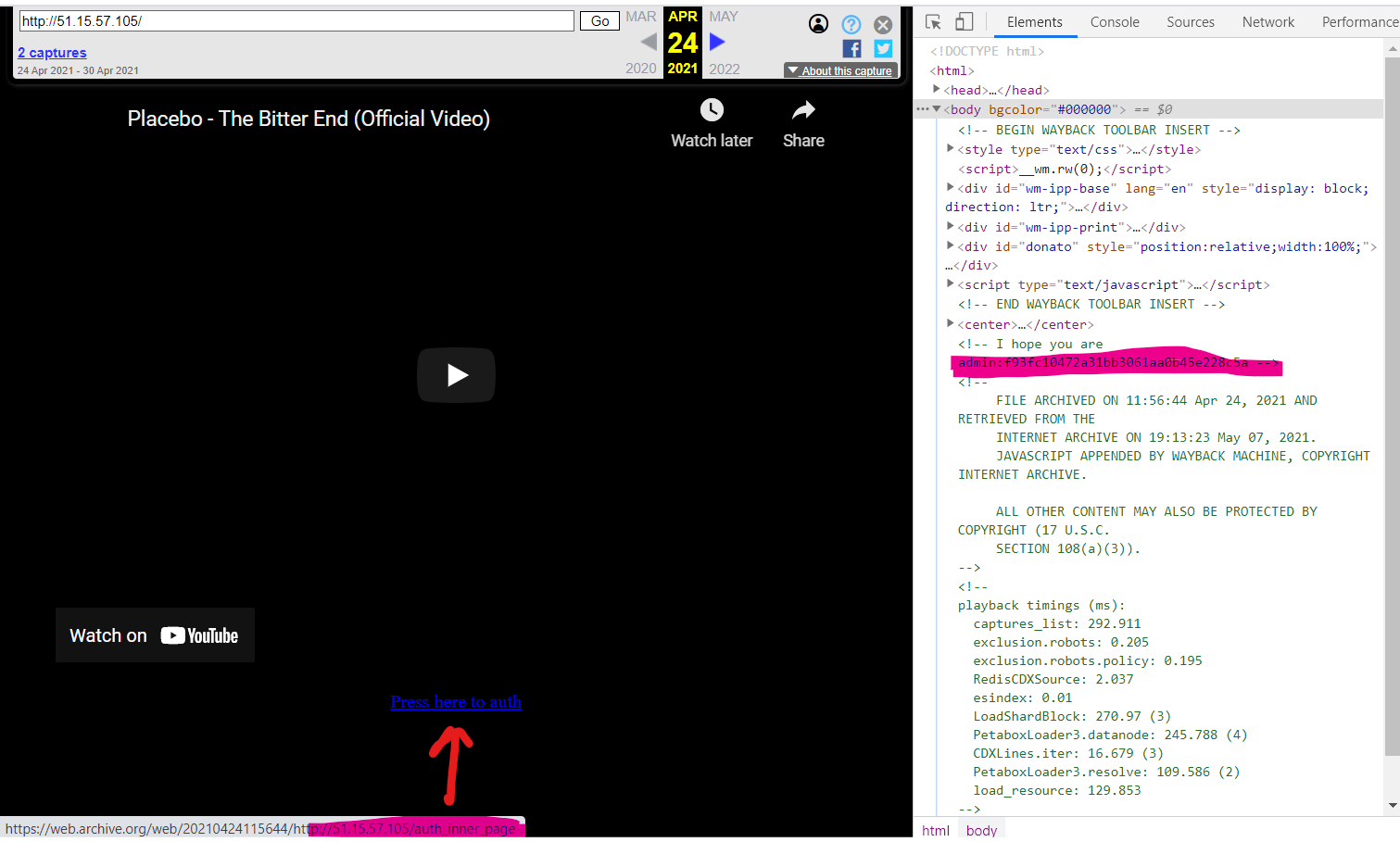

[1000 pts, reverse] 1_w1sh_1_w1ll_r3v3rs3_y0ur_r3m0t3_4dm1n_t00l

Представляю райтапы на задачи отборочного этапа Dubna CTF 2021, проводимого между НИУ МЭИ и Университетом Дубны.

Список реализованных задач:

[0 pts, admin] 1_b3l13v3_wh4t_y0u_s41d[516 pts, admin] 1_w1sh_1_c0uld_s3cur3_my_l0v3[324 pts, forensics] 1_w1sh_t0_b3_gl4d_7o_s33_y0u_w3ll[1000 pts, reverse] 1_w1sh_1_w1ll_r3v3rs3_y0ur_r3m0t3_4dm1n_t00l - в отдельном посте[744 pts, web] 1_w1sh_t0_b3_g00gl3[100 pts, web] 1_w1sh_t0_b3_y0ur_4l1b1[100 pts, reverse] 1_w4n7_70_b3_c4lcul473d

Под катом - домашнее задание по первой лекции, выполненное командой Изостудия АРТ.

Состав команды:

Куратор Тихомиров Никита

Материал с первой лекции по пентесту и анализу защищенности, проводимому Информзащитой.

Первая лекция посвящена анализу внешнего периметра организации.

Под катом - текстовая версия презентации, а также устные/письменные заметки, не попавшие в основной материал.

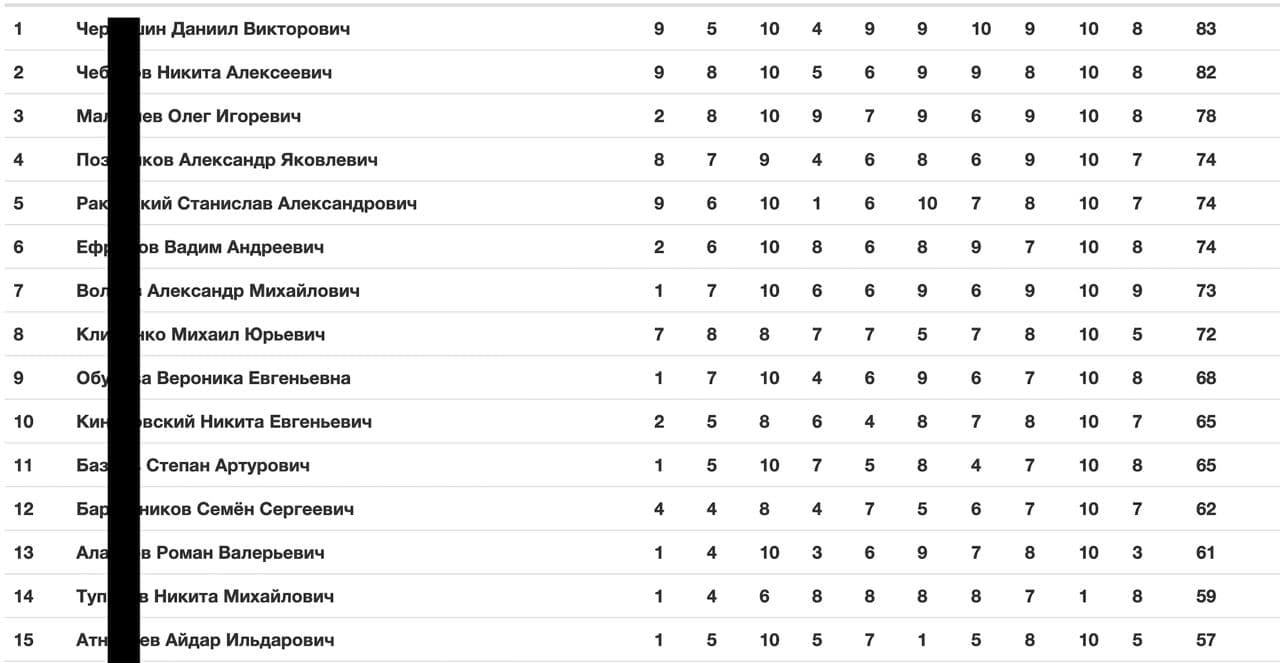

Участвовал в отборе на обучение пентесту от Информзащиты. Прикладываю рейтинг и свои решения задач - вдруг кому пригодятся в будущем году, чтобы понимать, какую полноту ответов нужно держать.

The master-level individual competition.

Reverse and traffic analysis: Task 3 and task 5.

Task creators decided to use writeups in this files as the last step of the competition, heh.

New! Доступен разбор на русском! Выкладываю свой доклад финала.

I’ve written three tasks for my speech on spbctf winter meetup 2020. Here are writeups on them.

Tasks:

You can watch the writeup on YouTube (on russian).

(open the post to view more)

Похоже, в этом году составители тасков решили сильно сжалиться над участниками-магистрами. В прошлом году было в разы сложнее (и одновременно на столько же увлекательней!)

Recourses from my THE STANDOFF 2020 speech.

The main goal of my research was analysing attack vectors on PyInstaller and check the possibility to inject our payload to each of them.

Team result: https://t.me/unicorn_mpei_team/89

Ыж на фоне ритуального торта.

Во время Зимней школы, spbctf подготовили для нас соревнование в формате jeopardy.

Under construction

Hello from another side of the Moon!

Looking for a flag? Okay, take this:

LFXXKIDBOJSSA43XMVSXIIC6LYQCAIA=

Under construction. You can try to contact me and fill this field… haha… ha…