© 2019 - 2023 Rakovsky Stanislav

© 2019 - 2023 Rakovsky Stanislav

В этот раз нас ждали очень интересные таски, часть из которых была подготовлена SPbCTF.

В этом году было 8 задач:

Под катом - разбор второй, шестой, седьмой и восьмой задач.

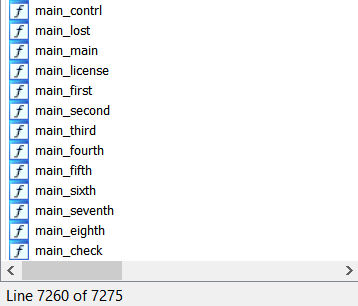

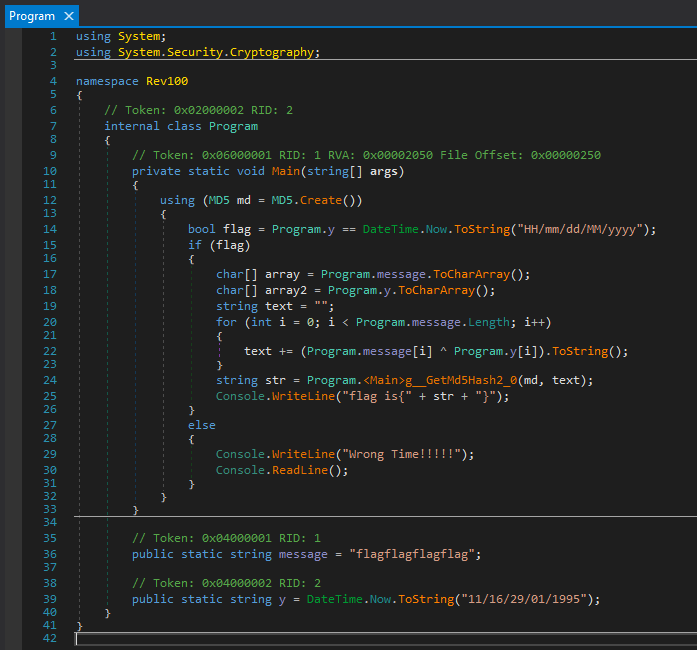

Судя по тому, как именуются задачи, есть пять вариантов - по одному на каждый день, с разными флагами.

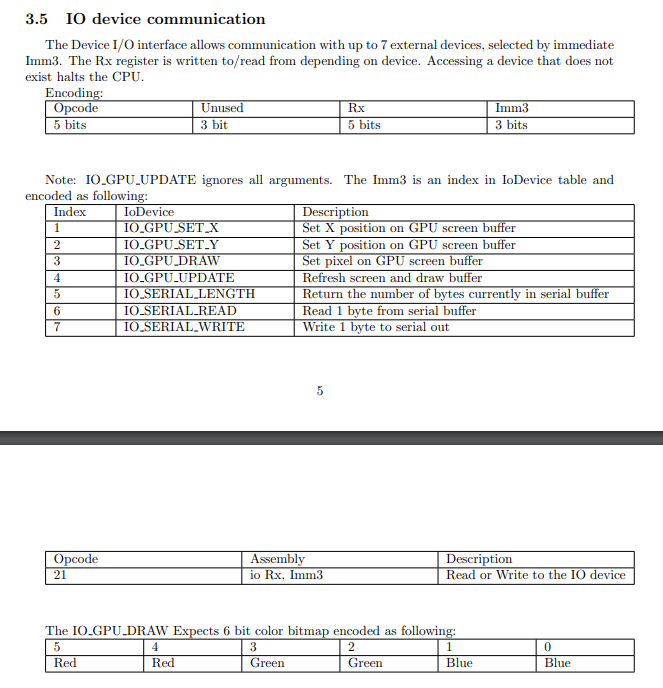

Writeup on APC6969 - 8-bit architecture made by archercreat.

Let’s write our full-pledged architecture implementation :)

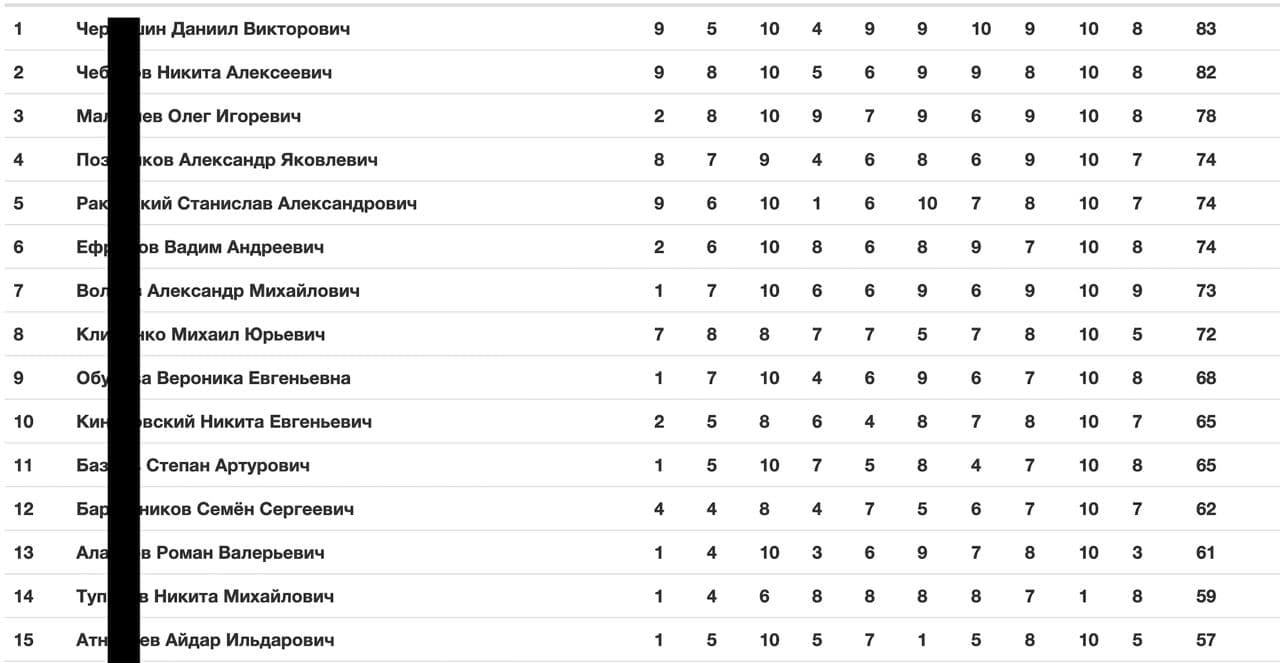

Участвовал в отборе на обучение пентесту от Информзащиты. Прикладываю рейтинг и свои решения задач - вдруг кому пригодятся в будущем году, чтобы понимать, какую полноту ответов нужно держать.

The master-level individual competition.

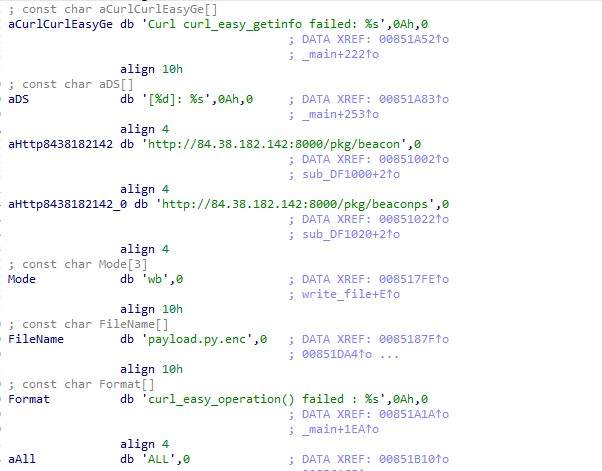

Reverse and traffic analysis: Task 3 and task 5.

Task creators decided to use writeups in this files as the last step of the competition, heh.

New! Доступен разбор на русском! Выкладываю свой доклад финала.

Похоже, в этом году составители тасков решили сильно сжалиться над участниками-магистрами. В прошлом году было в разы сложнее (и одновременно на столько же увлекательней!)

Team result: https://t.me/unicorn_mpei_team/89

Ыж на фоне ритуального торта.

Во время Зимней школы, spbctf подготовили для нас соревнование в формате jeopardy.

Единороги заняли на этом соревновании пятое место среди тридцати команд

Under construction

Hello from another side of the Moon!

Looking for a flag? Okay, take this:

LFXXKIDBOJSSA43XMVSXIIC6LYQCAIA=

Under construction. You can try to contact me and fill this field… haha… ha…